Quando teremos um governador empreendedor?

Esta foi a pergunta que Vabo Jr fez ao Bernardinho, a quem entrevistou durante o Scale-up Summit 2017, evento realizado pela Endeavor e Ernst Young, em 27/10/17 (e que pré-lançou sua candidatura ao governo do Estado do Rio de Janeiro).

Vale a pena assistir a este trecho da entrevista (2 min):

A mesma pergunta poderia ser dirigida ao prefeito de São Paulo, João Doria:

Quando teremos um presidente empreendedor?

Quando observo a ascensão meteórica do Doria na prefeitura de São Paulo, apesar do estado calamitoso que o prefeito anterior deixou a cidade (em especial os cofres públicos), imagino a resistência que ele terá que enfrentar para consolidar seu projeto de governo a partir de seus conceitos claramente liberais, numa sociedade estruturada pelo assistencialismo, pela ineficácia e pela corrupção desenfreada.

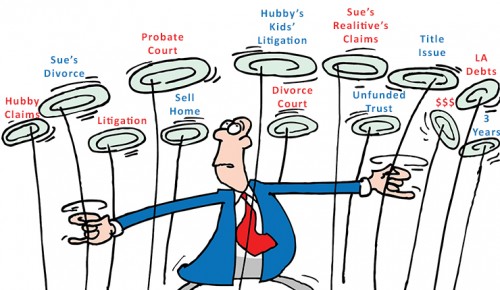

O problema é que, como escreveu o cineasta José Padilha, existe um “mecanismo” de exploração do povo brasileiro que não permite a evolução da sociedade ou da prática política, impedindo ou dificultando que candidatos como Doria e Bernardinho, que pretendem mudar o jogo político, evoluam rapidamente suas potenciais candidaturas.

Leia a íntegra do texto do José Padilha e conheça como opera este “mecanismo” de exploração da sociedade brasileira:

“01) Na base do sistema político brasileiro, opera um mecanismo de exploração da sociedade por quadrilhas formadas por fornecedores do Estado e grandes partidos políticos. (Em meu último artigo, intitulado Desobediência Civil, descrevi como este mecanismo exploratório opera. Adiante, me refiro a ele apenas como “o mecanismo”.)

02) O mecanismo opera em todas as esferas do setor público: no Legislativo, no Executivo, no governo federal, nos estados e nos municípios.

03) No Executivo, ele opera via superfaturamento de obras e de serviços prestados ao estado e às empresas estatais.

04) No Legislativo, ele opera via a formulação de legislações que dão vantagens indevidas a grupos empresariais dispostos a pagar por elas.

05) O mecanismo existe à revelia da ideologia.

06) O mecanismo viabilizou a eleição de todos os governos brasileiros desde a retomada das eleições diretas, sejam eles de esquerda ou de direita.

07) Foi o mecanismo quem manipulou as massas para eleger: o PMDB, o DEM, o PSDB e o PT. Foi o mecanismo quem elegeu José Sarney, Fernando Collor de Mello, Itamar Franco, Fernando Henrique Cardoso, Luiz Inácio Lula da Silva, Dilma Rousseff e Michel Temer.

08) No sistema político brasileiro, a ideologia está limitada pelo mecanismo: ela pode balizar políticas públicas, mas somente quando estas políticas não interferem com o funcionamento do mecanismo.

09) O mecanismo opera uma seleção: políticos que não aderem a ele têm poucos recursos para fazer campanhas eleitorais e raramente são eleitos ou re-eleitos.

10) A seleção operada pelo mecanismo é ética e moral: políticos que têm valores incompatíveis com a corrupção tendem a ser eliminados do sistema político brasileiro pelo mecanismo.

11) O mecanismo impõe uma barreira para a entrada de pessoas inteligentes e honestas na política nacional, posto que as pessoas inteligentes entendem como ele funciona e as pessoas honestas não o aceitam.

12) A grande maioria dos políticos brasileiros tem baixos padrões morais e éticos. (Não se sabe se isto decorre do mecanismo, ou se o mecanismo decorre disto. Sabe-se, todavia, que na vigência do mecanismo este sempre será o caso.)

13) A administração pública brasileira se constitui a partir de acordos relativos a repartição dos recursos desviados pelo mecanismo.

14) Um político que chega ao poder pode fazer mudanças administrativas no país, mas somente quando estas mudanças não colocam em xeque o funcionamento do mecanismo.

15) Um político honesto que porventura chegue ao poder e tente fazer mudanças administrativas e legais que vão contra o mecanismo terá contra ele a maioria dos membros da sua classe.

16) A eficiência e a transparência estão em contradição com o mecanismo.

17) Resulta daí que na vigência do mecanismo o Estado brasileiro jamais poderá ser eficiente no controle dos gastos públicos.

18) As políticas econômicas e as práticas administrativas que levam ao crescimento econômico sustentável são, portanto, incompatíveis com o mecanismo, que tende a gerar um estado cronicamente deficitário.

19) Embora o mecanismo não possa conviver com um Estado eficiente, ele também não pode deixar o Estado falir. Se o Estado falir o mecanismo morre.

20) A combinação destes dois fatores faz com que a economia brasileira tenha períodos de crescimento baixos, seguidos de crise fiscal, seguidos de ajustes que visam conter os gastos públicos, seguidos de novos períodos de crescimento baixo, seguidos de nova crise fiscal…

21) Como as leis são feitas por congressistas corruptos, e os magistrados das cortes superiores são indicados por políticos eleitos pelo mecanismo, é natural que

tanto a lei quanto os magistrados das instâncias superiores tendam a ser lenientes com a corrupção. (Pense no foro privilegiado. Pense no fato de que apesar de mais de 500 parlamentares terem sido investigados pelo STF desde 1998, a primeira condenação só tenha ocorrido em 2010.)

22) A operação Lava-Jato só foi possível por causa de uma conjunção improvável de fatores: um governo extremamente incompetente e fragilizado diante da derrocada econômica que causou, uma bobeada do parlamento que não percebeu que a legislação que operacionalizou a delação premiada era incompatível com o mecanismo, e o fato de que uma investigação potencialmente explosiva caiu nas mãos de uma equipe de investigadores, procuradores e de juízes, rígida, competente e com bastante sorte.

23) Não é certo que a Lava-Jato vai promover o desmonte do mecanismo. As forças politicas e jurídicas contrárias são significativas.

24) O Brasil atual está sendo administrado por um grupo de políticos especializados em operar o mecanismo, e que quer mantê-lo funcionando.

25) O desmonte definitivo do mecanismo é mais importante para o Brasil do que a estabilidade econômica de curto prazo.

26) Sem forte mobilização popular, é improvável que a Lava-Jato promova o desmonte do mecanismo.

27) Se o desmonte do mecanismo não decorrer da Lava-Jato, os políticos vão alterar a lei, e o Brasil terá que conviver com o mecanismo por um longo tempo.“

.